In den vergangenen Wochen hat der Lehrstuhl für BWL und Wirtschaftsinformatik eine Studie zum Thema Fraud in ERP-Systemen durchgeführt, deren Ergebnisse nun vorliegen. Vor diesem Hintergrund werden in den nächsten vier Wochen spannende Einblicke zu den verschiedenen Erkenntnissen aus der Studie auf der Projektwebseite veröffentlicht. Im heutigen Beitrag stehen die Motivation und allgemeine Vorstellung der Studie im Vordergrund, ehe in den nächsten Teil konkrete Erkenntnisse dargestellt werden.

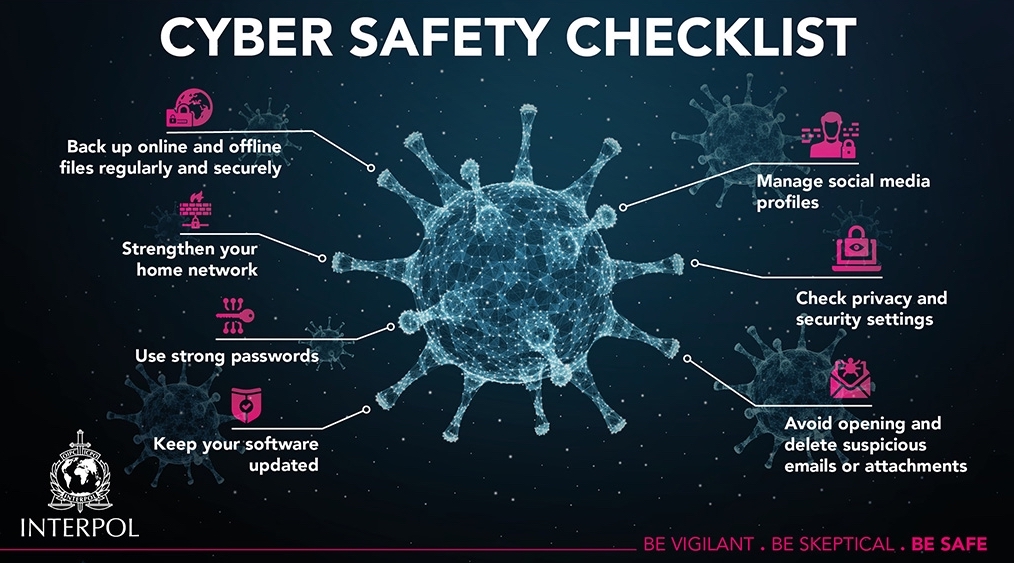

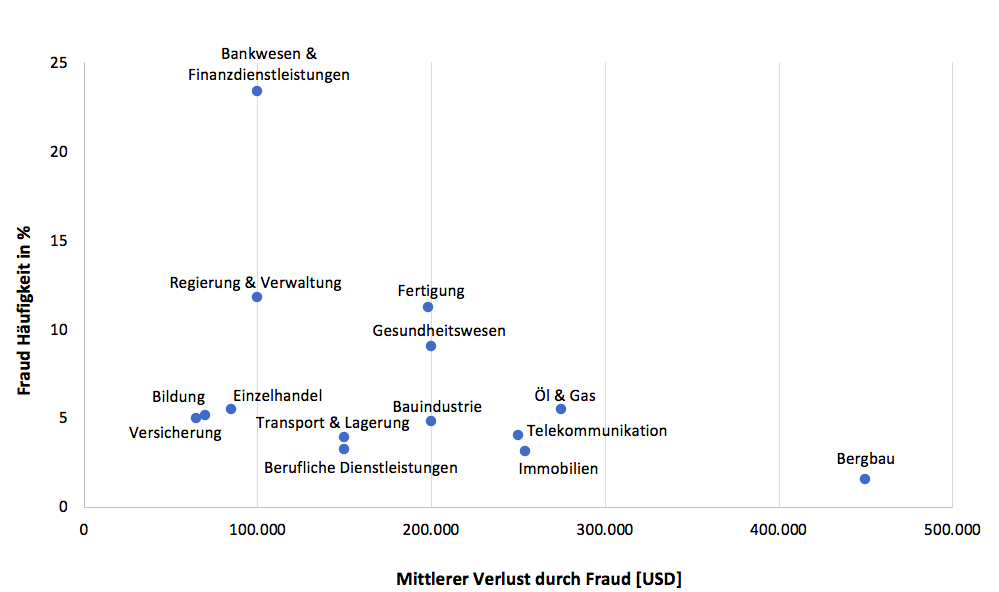

Der Begriff Fraud, welcher das Ausnutzen einer Beschäftigung zur persönlichen Bereicherung durch den bewussten Missbrauch der Ressourcen oder des Kapitals einer Organisation bezeichnet, ist in den letzten Jahren im Unternehmenskontext immer relevanter geworden. Insbesondere Informationssysteme von Unternehmen fallen Fraud zum Opfer. Ein Blick auf konkrete Zahlen veranschaulicht die Problematik. So liegen die durch Cyberkriminalität entstandenen Schäden in Deutschland nahe am dreistelligen Millionenbereich. Daneben wird laut des jährlichen Reports der Association of Certfied Fraud Examiners der jährliche Verlust eines Unternehmens durch Fraud auf ca. 5% des Jahresumsatzes geschätzt. Statistiken wie diese illustrieren die Notwendigkeit der intensiven Auseinandersetzung mit Betrugsvorfällen im Unternehmenskontext. Die Studie “Fraud in ERP-Systemen“ des Lehrstuhls für BWL und Wirtschaftsinformatik will in diesem Zuge Unternehmen über die Arten und Gefahren von Fraud in ERP-Systemen aufklären und aktuelle Maßnahmen zur Fraud-Bekämpfung darstellen.

Nachdem die Motivation zur Durchführung der Studie offengelegt wurde, soll nun ein Blick auf die Methodik der Studie geworfen werden. Die Ergebnisse der Studie basieren auf einer Onlinebefragung mittels eines Fragebogens. Dabei wurden zwischen Januar 2020 und Dezember 2020 insgesamt 61 Unternehmensmitglieder verschiedener Wirtschaftszweige und Unternehmensgrößen befragt mit dem Ziel, ein besseres Verständnis zur aktuellen Situation von Fraud in betriebswirtschaftlichen Informationssoftware, vorzugsweise ERP-Systemen, zu erhalten. Daher sollten die Teilnehmer der Studie (1) umfassende Kenntnisse über die im Unternehmen eingesetzten Informationssysteme haben oder (2) in ihrem Beruf für die Daten- und IT-Sicherheit im Unternehmen verantwortlich sein. Mit 36% repräsentieren Unternehmen mit mehr als 500 Mitarbeitern den größten Teil der Studie und rund ein Drittel der Befragten arbeitet in einem Unternehmen mit einem Umsatz von mehr als 50 Millionen Euro jährlich. Daneben nahmen an der Umfrage hauptsächlich Geschäftsführer (26%) und Führungskräfte einer Fachabteilung (25%) teil. Schließlich ist ein Großteil der Befragten der Studie im Dienstleistungssektor aktiv (59%) und der Großteil Unternehmen befindet sich in der IT-Branche (41%).

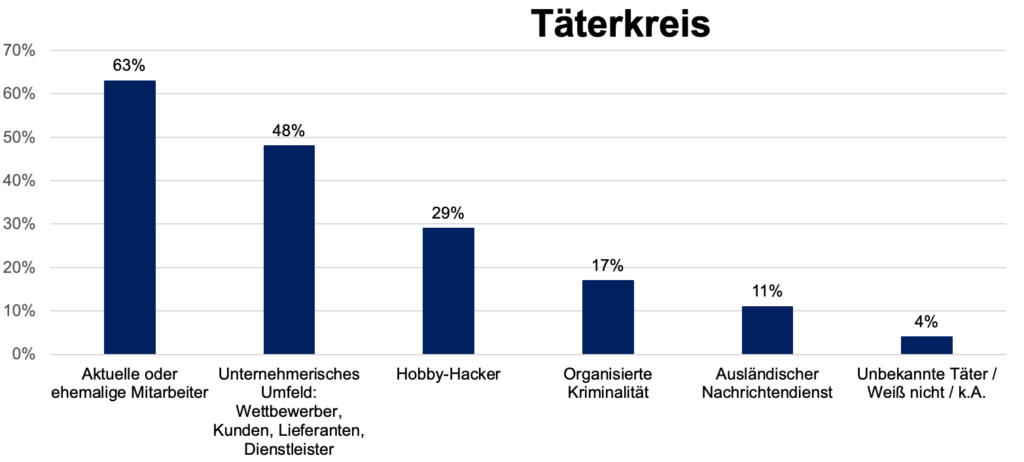

Nachdem im heutigen Teil der Serie die Motivation und Methodik der Studie betrachtet wurde, sollen in den nächsten Teilen konkrete Ergebnisse der Studie dargestellt werden. Im Beitrag der nächsten Woche soll es dabei insbesondere um die Verdächtigten und Betroffenen von Fraud-Vorfällen gehen.

Falls Sie Fragen zur Studie haben oder an den konkreten Ergebnissen interessiert sind, können Sie sich gerne an unsere wissenschaftliche Mitarbeiterin Anna Fuchs wenden. Kontakt: a.fuchs@uni-wuerzburg.de